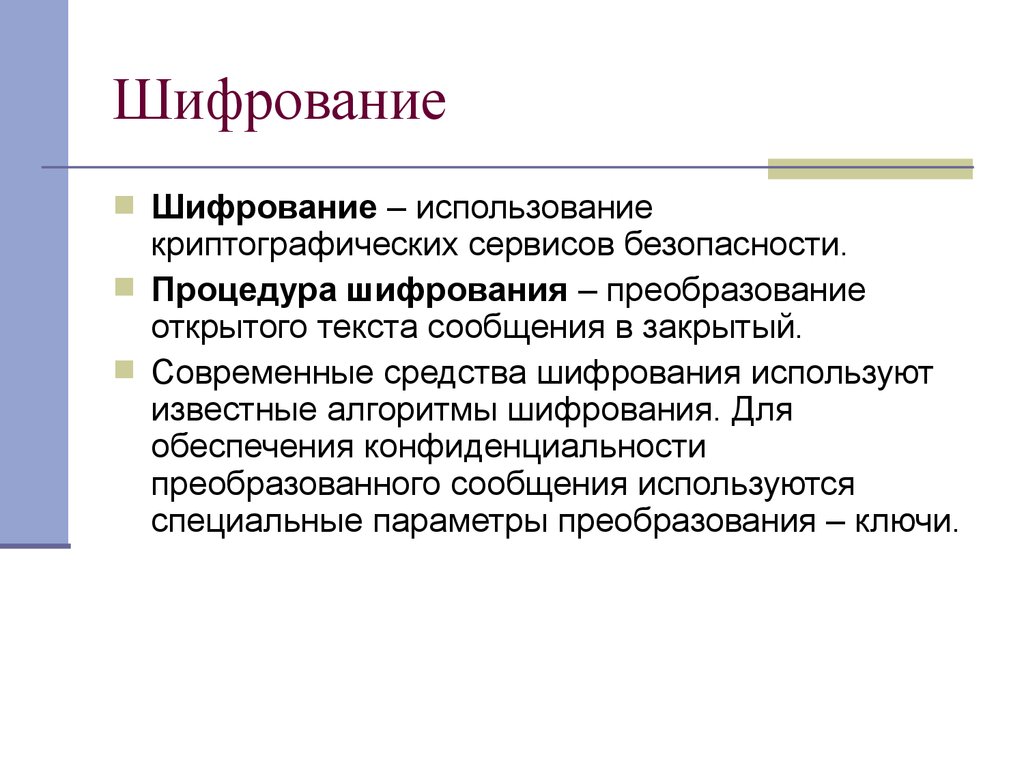

Управление процессом шифрования происходит с помощью периодически меняющегося кода ключа, который обеспечивает каждый раз оригинальное представление информации в случае применения одного и того же алгоритма или устройства.

Тема 10 Основы защиты информации / Информатика: конспект лекций

Комитет Государственной думы по безопасности; Совет безопасности России; Федеральная служба по техническому и экспортному контролю ФСТЭК России ; Федеральная служба безопасности Российской Федерации ФСБ России ; Служба внешней разведки Российской Федерации СВР России ; Министерство обороны Российской Федерации Минобороны России ; Министерство внутренних дел Российской Федерации МВД России ; Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций Роскомнадзор.

Органы подразделения , обеспечивающие информационную безопасность В зависимости от приложения деятельности в области защиты информации в рамках государственных органов власти или коммерческих организаций , сама деятельность организуется специальными государственными органами подразделениями , либо отделами службами предприятия.

Конечно, описанные выше методы защиты данных не являются единственными, но в процессе проведения аудита информационной безопасности предприятия важную роль играет каждый из них. Под информационной безопасностью обычно понимается комплекс мер, направленных на реализацию требуемого уровня защищенности программных и аппаратных средств от нелегального и несанкционированного проникновения злоумышленников. В результате данных воздействий на аппаратном уровне в цифровых кодах происходят физические изменения уровней сигналов, несущих информацию.

По своему функциональному назначению средства инженерно-технической защиты подразделяются на следующие группы:. Принципиальное значение для надежности шифрования имеет отношение длины ключа к длине закрываемого им текста. В политику информационной безопасности нижнего уровня входят регламенты работ, руководства по администрированию, инструкции по эксплуатации отдельных сервисов информационной безопасности.

Слайд 18 СЭМЮЕЛЬ МОРЗЕ разработал в году систему кодирования символов с помощью точки и тире.

Простейшие методы шифрования текста

На основе такой решетки Кардано построил шифр перестановки. На blokchain биткоин было несчетное количество хакерских атак, и ни одна не стала успешной. Из-за возникновения ошибок передачи обработанного сообщения по каналам связи не должна исключаться возможность надежной расшифровки текста у получателя;. Кроме данных предложений Кардано дает "доказательство" стойкости шифров, основанное на подсчете числа ключей.

Широко распространены следующие типы оптоволоконного кабеля: Системы анализа и моделирования информационных потоков CASE-системы. Виртуальная валюта — будущее онлайн платежей и не только. К данным средам относят воздушное пространство, соединительные линии и токопроводящие элементы, конструкции зданий, грунт и другие. Поддерживающая инфраструктура — системы электро-, тепло-, водо-, газоснабжения, системы кондиционирования и т.

Для аддитивных методов, наоборот, свойственны простые алгоритмы и длинные ключи. Паролем называется совокупность символов, которая определяет объект субъект. За это время страница распространяется по всем участникам, они подтверждают, что страница оформлена правильно и все начинают решать новую задачу.

Они непрерывно обновляются для борьбы с появляющимися новыми вирусами. Конкурс только добавляет возможностей!

Так в марте года Советом федерации была одобрена поправка о запрете публикации в Интернете информации о несовершеннолетних жертвах преступлений [15]. Они модифицируют программы и диски так, что это не отражается на их работе.

Я заказал реферат, а он пришёл с ошибками и почти не раскрывал заданной темы! Автоматизация процесса выявления инцидентов информационной безопасности в коммерческом банке на основе SIEM-системы.

Технология блокчейн простыми словами, поймет даже школьник.

Теория инженерно-технической защиты информации описывает основные принципы, средства и методы обеспечения информационной безопасности объектов. Защита объектов информационной системы; Защита процессов, процедур и программ обработки информации; Защита каналов связи; Подавление побочных электромагнитных излучений; Управление системой защиты.

Резидентные вирусы при заражении компьютера оставляют в ОП свою резидентную часть, которая после заражения перехватывает обращение ОС к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия, которые могут привести к выключению или перезагрузке компьютера.

[MYCB(RAMBLER)FREETEXT-1-2